すべての業界にわたる世界的な傾向の1つは、クラウドテクノロジーをデジタルビジネスプランに組み込むことです。その結果、クラウドユースケースに特化したサイバーセキュリティツールの需要が急増しています。

クラウドにデータを格納し、ソフトウェアやアプリケーションを実行できるため、内部リソースが不要になり、アクセスしやすくなります。クラウドに保存された資産をオンプレミスの資産と同じレベルで保護するには、Bring Your Own Key(BYOK)やHost Your Own Key(HYOK)などの既知の対策を超えた追加の保護手段が必要です。

クラウドに保存された資産は、それぞれのアプリケーションを利用することにより、不正アクセスから確実に保護することができます。これは、以前にアップロードされたデータのセキュリティだけでなく、データの整合性と真正性を証明するためのデジタル署名の使用、またはアップロード前のデータの暗号化など、その準備も含まれます。

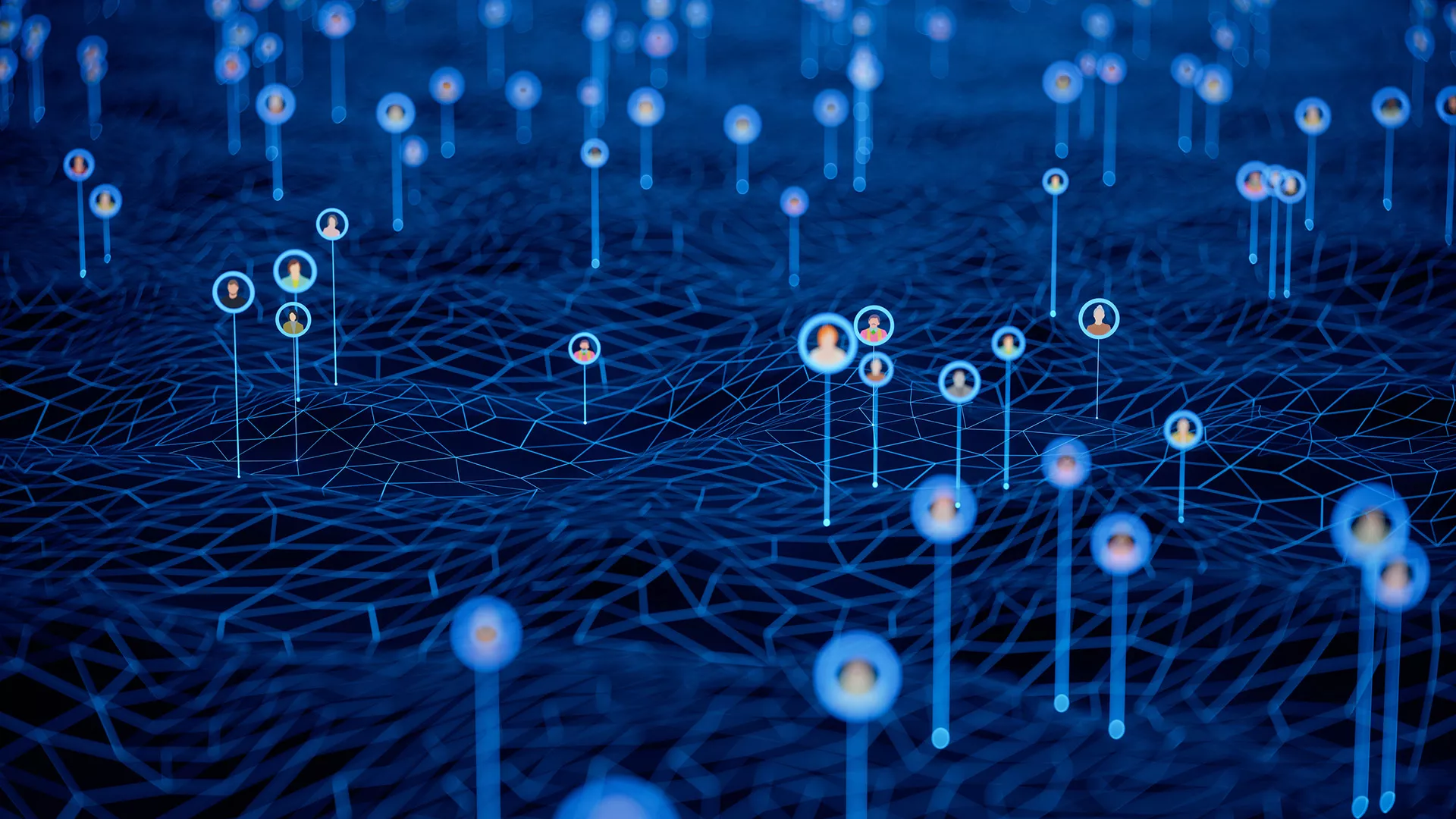

IDおよびアクセス管理(IAM)は、クラウドに保存された資産を保護し、クラウドで一貫して信頼性の高いセキュリティを実現するための基盤です。