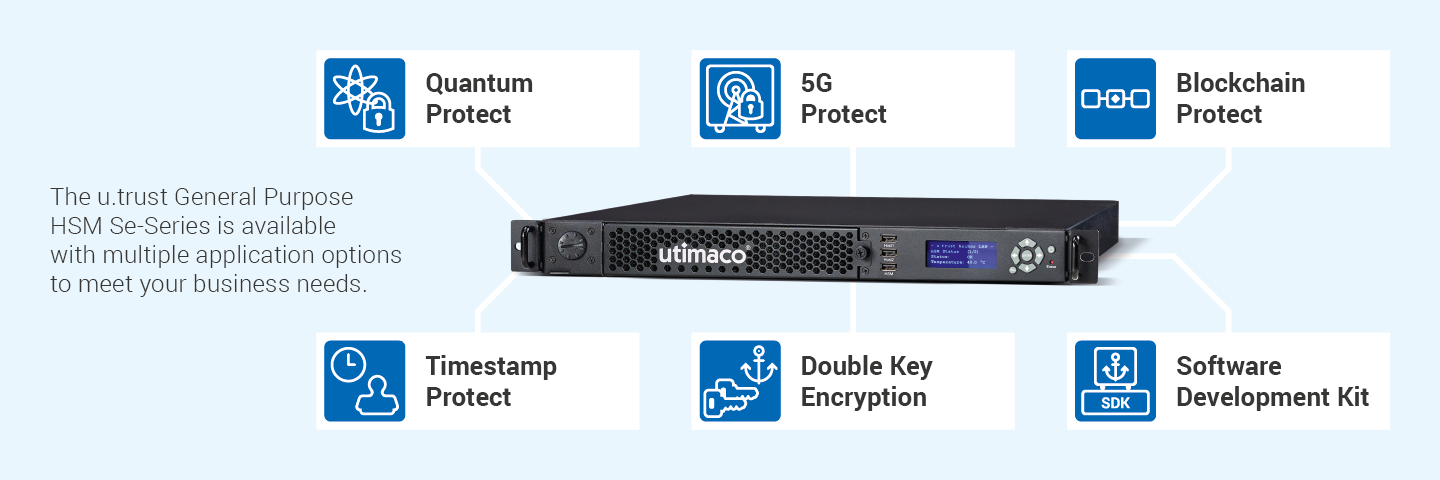

Módulo de seguridad por hardware para la generación y el almacenamiento seguros de claves para casos de uso versátiles

La serie Se de HSM de uso general de u.trust combina un rendimiento superior con la multitenencia. Estos módulos de seguridad de hardware (HSM), que abarcan una amplia gama de casos de uso, desde los básicos hasta los de alto rendimiento, se han diseñado pensando en el futuro. Todos los modelos están preparados para la criptografía poscuántica y cuentan con la certificación FIPS 140-2 Level 3.

- Modelos versátiles que abarcan desde el nivel básico hasta casos de uso de alto rendimiento

- Múltiples opciones de aplicación para satisfacer las necesidades de su empresa

- Rendimiento superior de hasta 40.000 operaciones RSA 2K por segundo

- Multitenencia

- Criptoágil y preparado para PQC

- Simulador incluido

Tipo de producto:

PlatformSoporte Firmwares:

Variantes

Modelos versátiles para usos desde básicos hasta de alto rendimiento

| Se100 | Se2k | Se5k | Se15k | Se40k |

| Hasta 101 operaciones RSA 2K / segundo | Hasta 2.050 operaciones RSA 2K / segundo | Hasta 5.100 operaciones RSA 2K / segundo | Hasta 15.000 operaciones RSA 2K / segundo | Hasta 40.000 operaciones RSA 2K / segundo |

| 1 contenedor | 4 contenedores | 8 contenedores | 4 contenedores | 12 contenedores |

¿Su caso de uso requiere más contenedores? Descubra el u.trust Converged HSM CSAR con opciones para 16 o 31 contenedores en un HSM.

Details

Algoritmos criptográficos

- RSA, DSA, ECDSA con curvas NIST y Brainpool, EdDSA

- DH, ECDH con curvas NIST, Brainpool y Montgomery

- Curvas Edwards Ed25519 y Ed448

- AES, Triple-DES, DES

- MAC, CMAC, HMAC

- SHA-1, SHA-2, SHA-3, RIPEMD

- Generador de números aleatorios determinista basado en hash (DRG.4 según AIS 31)

- Generador real de números aleatorios (PTG.2 según AIS 31)

- Algoritmos chinos

- Todos los algoritmos incluidos en el precio del producto

Interfaces criptográficas (API)

- PKCS #11

- Extensión de criptografía Java (JCE)

- Microsoft Crypto API (CSP), Cryptography Next Generation (CNG) y SQL

- Extensible Key management (SQLEKM)

- OpenSSL

- Interfaz completa de servicios criptográficos ampliados (CXI) de Utimaco

- Cifrado de datos

- Autenticación de usuarios y dispositivos

- Firma de documentos

- Procesos Blockchain

- Firma de códigos

- Autenticación de abonados en redes móviles

- Acuerdo de claves en redes móviles

- Emisión de certificados

- Infraestructura de clave pública

- Creación de sellos de tiempo

- Personalización de chips y dispositivos

- Aplicaciones PQC

- Y muchas más