Dado que la elección del módulo de seguridad de hardware depende de la aplicación específica para la que se utilice, en este artículo se ofrecen algunas recomendaciones generales esbozando una lista de posibles criterios a tener en cuenta, independientemente del uso que se pretenda dar al HSM.

¿Qué tipo de servicios de implantación ofrece el proveedor?

A la hora de analizar los distintos proveedores de HSM, conviene tener en cuenta su Portfolio y su asistencia durante la implantación. En primer lugar, asegúrese de que un proveedor ofrece una gama diversa de soluciones HSM y admite todo tipo de aplicaciones. Una amplia gama de aplicaciones de uso general y de pago permite admitir cualquier combinación de opciones de firmware y software en distintos modelos de implantación (local, en la nube e híbrida). Esto le ayudará a elegir una solución que se adapte a las necesidades de su empresa.

¿Sabía que...?

La última evaluación competitiva de Hardware Security Module OEM realizada por ABI Research, anunció a Utimaco como el 'Top Implementer' en el mercado HSM. El Portfolio de Utimaco proporciona la gama más completa y diversa de soluciones, sirviendo a todo tipo de aplicaciones, a todos los precios (desde el más básico al más avanzado), y en varios factores de forma. Según el informe, "esto es posible porque Utimaco ha trabajado partiendo de la base de construir una plataforma de hardware subyacente uniforme sobre la que se pueden añadir varias (y múltiples) pilas de firmware y opciones de software, y que incluye interfaces de programación de aplicaciones (API) preparadas para la nube".

Factores técnicos

Tenga en cuenta lo siguiente:

- Rendimiento: fíjese en los factores de rendimiento de cada tipo de HSM, pero céntrese específicamente en su caso de uso: cifrado/descifrado/generación/firma de claves, simétrico, asimétrico, EC, etc. Pregunte por las cifras de rendimiento reales, por ejemplo, para un HSM conectado a la red, pregunte por la configuración de red o, para tarjetas integradas, pregunte por los estándares publicados después del bus PCIe.

- Escalabilidad: ¿cuáles son los factores limitantes en términos de escalabilidad, en relación con su aplicación? ¿Necesita un número determinado de claves almacenadas en el HSM? ¿Cómo podría añadir otro HSM? ¿Sería fácil?

- Redundancia: ¿qué ocurre si se rompe un HSM? ¿Qué impacto tendría en sus operaciones? ¿Sería fácil sustituirlo sin pérdida de servicio, etc.?

- Copias de seguridad: ¿cómo se llevan a cabo los procesos de copia de seguridad y restauración? ¿Cuánto esfuerzo supondría para su organización implantar estos procesos? ¿Puede evitar la pérdida irrecuperable de sus datos?

- Soporte API: la API es la conexión con su entorno Aplicación-Host. He aquí algunas pistas para responder a las preguntas sobre las API compatibles:

1. Microsoft MS CSP/CNG: La API "estándar" de Microsoft es la forma más sencilla de conectarse a un HSM cuando se utiliza Windows;

2. JCE: El desarrollador Java "estándar".

3. PKCS#11: El "estándar de la industria", pero existen algunos escollos como los conocidos problemas de seguridad y las extensiones propietarias del vendedor. ATENCIÓN: Las extensiones o mecanismos patentados por el proveedor son extensiones de la API específicas para cada caso y no forman parte del estándar PKCS#11. Esto aumentará los costes al cambiar de proveedor.

Software y mantenimiento

Elija la API que sea compatible con su caso de uso y su sistema operativo. Si utiliza el sistema operativo Microsoft, elija CNG. Si utiliza una aplicación compatible con PKCS#11, elija PKCS#11. Solicite orientación sobre la integración o guías prácticas.

- Soporte de SO / hardware: para ello hay que tener en cuenta diferentes aspectos. La primera de ellas es ¿Qué sistemas operativos son compatibles con la tarjeta integrada (PCIe-Driver)? Otra cuestión: ¿Qué sistemas operativos son compatibles con el HSM conectado a la red? Y también: ¿Qué sistemas operativos son compatibles con las herramientas de gestión, por ejemplo, GUI/línea de comandos?

- Gestión: ¿se puede gestionar el HSM a distancia? ¿Qué funciones se pueden activar y controlar a distancia?

- Programabilidad: la mayor parte de su desarrollo se realizará en el otro extremo de las API, pero a veces puede ser útil tener la posibilidad de escribir aplicaciones que se ejecuten en el dispositivo, para una mayor flexibilidad o velocidad y para especificar su API.

- Seguridad física: Hágase la siguiente pregunta: ¿Hasta qué punto debe ser resistente su solución a un ataque físico directo? Si, por la razón que sea, decide que es especialmente importante, quizá le interese buscar "detección y respuesta activas ante manipulaciones", en lugar de sólo "resistencia pasiva ante manipulaciones y pruebas". O, alternativamente, en términos de FIPS 140-2, busque FIPS 140-2 Level 4 físico, o cíñase al FIPS 140-2 Level 3 convencional.

- Algoritmos: ¿es compatible el HSM con el algoritmo criptográfico que desea utilizar, a través de la API seleccionada (primitivas, modos de funcionamiento y parámetros, por ejemplo, curvas, tamaños de clave)?

- Opciones de autenticación: contraseñas, quórum, n-factores, tarjetas inteligentes, etc. Como mínimo, deberías buscar algo que requiera un tamaño de quórum configurable o usuarios autenticados con contraseña antes de permitir operaciones mediante el uso de una clave.

- Opciones de políticas: es posible que desee poder definir políticas, como controlar si las claves se pueden exportar desde el HSM (cifradas o no); si una clave sólo se puede utilizar para firmar/cifrar/descifrar/...; si se requiere autenticación para firmar, pero no para verificar, etc.

- Capacidad de auditoría: incluye tanto operaciones similares a las del HSM (clave generada, algo firmado con la clave Y) como la gestión de problemas de conexión o caídas. ¿Cómo de fácil va a ser integrar los registros en tu sistema de monitorización (syslog/snmp/otra salida accesible por red - o al menos no propietaria)?

Arquitectura e implantación

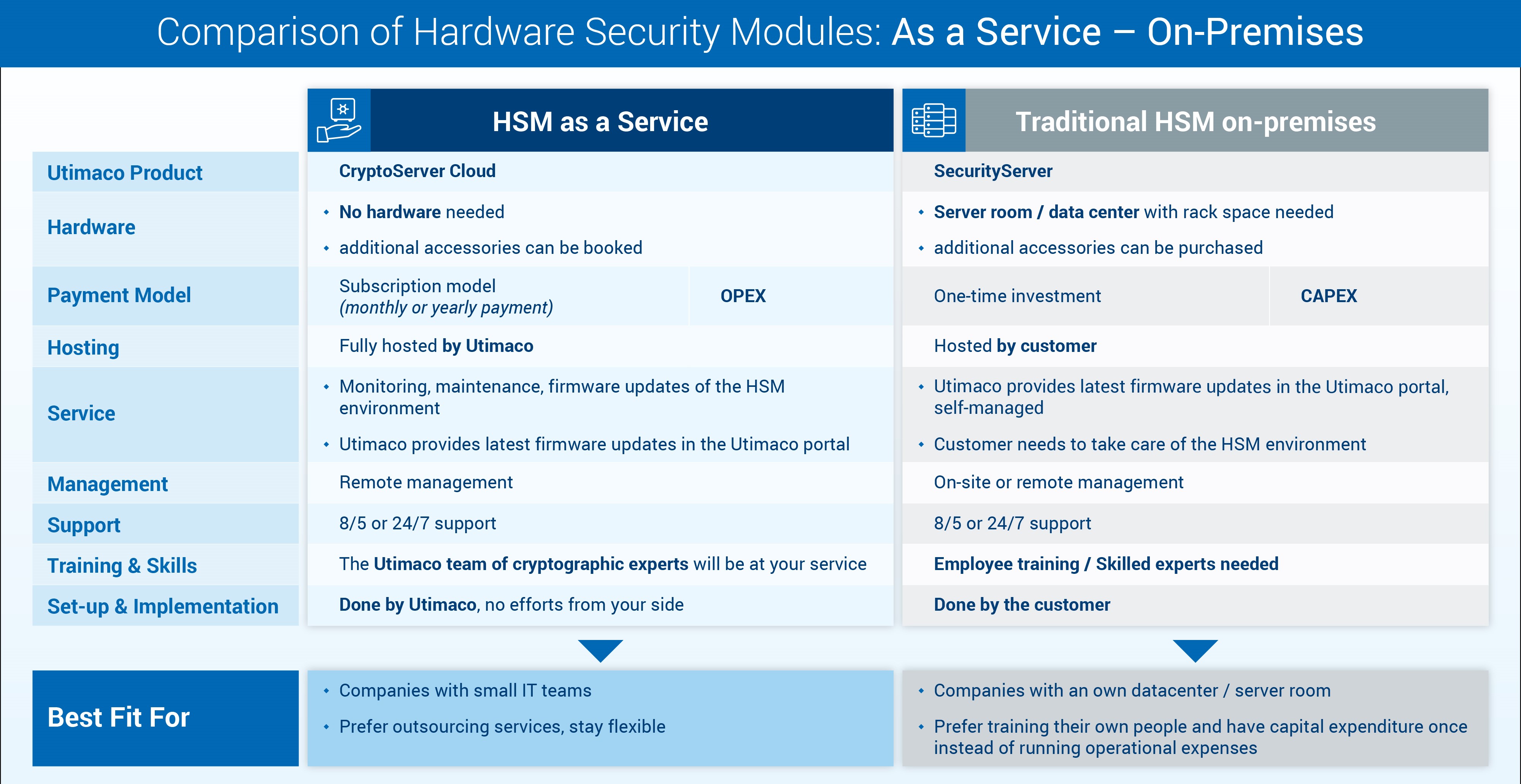

Los módulos de seguridad de hardware pueden funcionar in situ, alojados o como servicio desde la nube.

Los despliegues in situ ofrecen las siguientes opciones:

- HSM conectado a la red: para despliegues a gran escala, especialmente cuando varias aplicaciones/servidores/clientes necesitan utilizar servicios de HSM.

- HSM integrado (tarjeta PCIe): se trata de una solución más rentable que los HSM conectados a la red. Cabe señalar que este tipo de soluciones requieren una mayor potencia de procesamiento para ejecutar varias aplicaciones simultáneamente.

- HSM escalable en contenedor: para verdaderas soluciones multitenant (por ejemplo, en plataformas en la nube que operan cuentas de cliente independientes), que permiten ejecutar HSM independientes -despliegues, políticas y firmwares- por contenedor. Desaconsejamos encarecidamente las soluciones multiusuario débiles que funcionen con un único firmware o motor de políticas.

Soluciones alojadas o como servicio

- Las soluciones alojadas o como servicio proporcionan HSM físicamente independientes en la nube: Esta solución ofrece el máximo nivel de protección física contra el acceso físico no autorizado y cumple idealmente con FIPS 140-2, nivel 4 por inquilino. Sin embargo, la escalabilidad de una solución de este tipo sólo está al nivel de los servidores físicos desplegados localmente.

- Solución como servicio que proporciona HSM compartidos total o parcialmente gestionados. Las funciones de gestión, como la gestión de claves, pueden formar parte de la solución de servicio o puede realizarlas el cliente in situ o en otra nube.

- Solución como servicio que proporciona a los inquilinos HSM en contenedores, protegidos por FIPS 140-2 Level 3 por inquilino. Estos contenedores proporcionan políticas y firmware individuales por inquilino y ofrecen las ventajas de escalabilidad de la nube. Están fuera de la infraestructura del proveedor de servicios en nube (CSP) y preservan el control total del cliente sobre sus requisitos de cifrado

Utilizando el HSM-Cluster del CSP: Permiten beneficiarse de los servicios de las plataformas en nube (incluidas AWS, Azure, Google Cloud). El control de las claves es limitado.

Certificación

- Certificaciones - Una de las mayores áreas de falsa interpretación. Si compra un producto certificado FIPS 140-2 Level 3, tiene que pasar al llamado modo FIPS. El modo FIPS significa una restricción en el nivel de API, una restricción en los algoritmos (longitud de la clave, uso, atributos de la clave, etc.) Hágase la pregunta: ¿Qué nivel necesita realmente? ¿Qué necesita por motivos normativos?

- FIPS 140-2 - Esquema de certificación del NIST en el marco de la CMVP. Este esquema es útil ya que proporciona la confirmación de que los algoritmos aprobados por el NIST funcionan con normalidad y que su implementación ha superado una prueba de respuesta conocida en tiempo de ejecución. En cuanto a la seguridad física, un certificado FIPS 140 con un nivel de seguridad 3 indica que un producto cumple la línea base de protección física, ¡pero nada más!

- Common Criteria -Las evaluaciones de los productos pueden variar más en términos de garantía: Lea el objetivo de seguridad Por el momento, sólo existe un conjunto decente de perfiles de protección HSM, por lo que tendrá que leer la definición del problema de seguridad (amenazas y supuestos) como mínimo, para hacerse una idea de lo que ofrece la evaluación.

- Otros esquemas de certificación - Como, por ejemplo, PCI-HSM, la homologación DK o NITES (homologación CC de Singapur), estos esquemas le serán útiles si pertenece al sector correspondiente. Además de las certificaciones, pida referencias específicas de su sector industrial pertinente o del espacio gubernamental.

No se limite a hablar de ciclos de vida de desarrollo de software con certificación ISO.

Utimaco es capaz de ofrecer soluciones HSM que pueden ser a la vez PCI-HSM y FIPS 140-2 o 3 compatible (o ninguno en absoluto si no es necesario).

Factores blandos

- ¿Qué asistencia ofrece el proveedor? No se limite a considerar los distintos tipos de opciones; pregunte por la reputación y por algunas pruebas

- ¿Qué tipo de servicios de integración ofrece el proveedor? Si tiene requisitos complejos, puede que merezca la pena implicar al proveedor en el proceso de configuración/programación.

- ¿Qué aspecto tiene la hoja de ruta? ¿Sabe de algún problema que vaya a surgir en los próximos años?

- ¿Cuál es el país de origen (diseño y fabricación)?

Sustituciones al final de la vida útil

Al sustituir un HSM existente o al final de su vida útil, las soluciones patentadas pueden requerir cambios en todas las aplicaciones conectadas. La solución preferible sería la elección de un HSM criptoágil e independiente de la aplicación, capaz de

- Alojar claves y bloques de claves relevantes

- Conectarse a los principales sistemas de Key management

- Conectarse a aplicaciones típicas del sector con un registro de aplicaciones documentado

Como resultado, las sustituciones en el marco de los ciclos de servicio serán rápidas, sin necesidad de invertir mucho tiempo ni recursos humanos.

Factores importantes

- Coste: ¿cuál es el coste por unidad? ¿Y el coste de asistencia y mantenimiento? ¿Qué se incluye en el precio por unidad? ¿Se paga por API, etc.?

- Plazo de entrega: ¡sea realista! Si cree que necesita un HSM de inmediato, probablemente esté subestimando su complejidad. Los HSM no se fabrican en serie; se requiere cierto tiempo de fabricación para garantizar la calidad.

Los microchips, o simplemente "chips", son un componente fundamental de muchas actividades económicas y se encuentran en toda una serie de productos, desde vehículos a electrodomésticos o teléfonos inteligentes. Los HSM contienen uno o varios chips necesarios para llevar a cabo operaciones criptográficas, y la reciente escasez de suministros ha repercutido en la economía en general.

Utimaco no se ha visto afectado significativamente por la escasez mundial de chips, que ha interrumpido las cadenas de suministro en todo el mundo, y podemos seguir proporcionando los bienes y servicios fiables que nuestros clientes esperan.

A la cabeza del mercado de HSM en 2022

ABI Research* es una empresa global de inteligencia tecnológica que proporciona investigación práctica y orientación estratégica a líderes tecnológicos globales, innovadores y responsables de la toma de decisiones.

Utimaco se enorgullece de haber sido clasificado como Líder General y Mejor Implementador en su Ranking Competitivo para Módulo de Seguridad de Hardware: Fabricante de equipos originales.

Según el informe - "Ningún otro proveedor de HSM ofrece actualmente este nivel de diversidad, y Utimaco es único en este sentido".

A la hora de seleccionar sus HSMs, por qué no elegir al líder del mercado, tal y como premia ABI Research. Descubra el Portfolio de Utimaco aquí.