La administración de claves es la piedra angular de la ciberseguridad moderna, ya que garantiza que las claves criptográficas sean almacenadas y administradas de forma segura.

Con la variedad de casos de uso y data endpoints, los requisitos para un sistema de administración de claves son cada vez mayores, acelerados aún más por el panorama de amenazas en constante aumento.

La administración eficaz de claves es crucial porque la solidez de un sistema de cifrado depende no sólo de los algoritmos utilizados, sino también de la protección y administración de las claves. Usted puede crear un sistema criptográficamente fuerte como desee, pero continuará siendo vulnerable si las claves no están debidamente protegidas. Por otro lado, la administración de claves puede convertirse en una molestia si no se consolida en una consola o herramienta de administración centralizada que permita la transparencia en todo el entorno de claves criptográficas.

Más información sobre la migración a KMS: Vea nuestro seminario web.

A medida que las organizaciones crecen y evolucionan, también las necesidades para la administración de claves cambian. La migración a un nuevo sistema de administración de claves (KMS) puede ofrecer mayor seguridad, cumplimiento de normas y eficiencia operativa. Sin embargo, elegir al proveedor adecuado para esta transición crítica puede resultar difícil cuando hay tantos aspectos a considerar.

Principales consideraciones para elegir un proveedor en la migración a un KMS

1. Cumplimiento y seguridad

Con relación a la administración de claves, el cumplimiento normativo y la seguridad no son negociables. Su proveedor debe adherirse a las normas de cumplimiento más estrictas del sector y nacionales. Busque las certificaciones requeridas en su sector específico y necesarias para sus casos de uso individuales de claves criptográficas para asegurarse que el proveedor de KSM que elija sea el adecuado para usted y sus necesidades.

Adicionalmente, el proveedor debe poder ofrecer y demostrar una postura de seguridad sólida, que incluya algoritmos de cifrado fuertes, mecanismos de almacenamiento de claves seguros y controles de acceso rigurosos. Esto garantiza que sus datos confidenciales permanezcan protegidos frente a las amenazas cambiantes.

2. Agilidad

El panorama de la criptografía está en constante cambio, con la aparición periódica de nuevos algoritmos y técnicas de administración de claves. El proveedor de su elección debe poder ofrecer un sistema capaz de administrar un gran volumen de claves y manejar una amplia gama de algoritmos criptográficos, incluidos los estándares actuales y los de próxima generación.

Adicionalmente, el sistema debe ser escalable para adaptarse a futuros crecimientos y avances tecnológicos. Agilidad en la administración de claves significa estar preparado para los avances criptográficos, los cambios normativos y la expansión del negocio sin necesidad de otra migración en un futuro próximo.

3. En sitio versus en la nube

Las redes modernas suelen estar formadas por una mezcla de componentes en sitio o basados en la nube, y un sistema de administración de claves deberá adecuarse para trabajar en ambos entornos. Dado que muchas empresas utilizan más de un entorno de la nube (Microsoft Azure, Amazon Web Services, etc.), el KMS también debe ser independiente del proveedor y capaz de administrar las claves en múltiples nubes o mixtas.

4. Ambiente Empresarial

Un sistema de administración de claves no sólo debe proteger sus claves criptográficas, sino también habilitar sus procesos empresariales. La solución del proveedor debe integrarse sin problemas con sus aplicaciones y sistemas existentes. Elija proveedores que ofrezcan API completas, compatibilidad con una amplia gama de algoritmos criptográficos y capacidades de integración personalizadas.

Las opciones fuera de lo común pueden reducir significativamente el tiempo y los costos de implementación. Además, la capacidad de ampliar la aplicación y personalizar el sistema para satisfacer necesidades empresariales específicas es crucial. Esto garantiza que el sistema de administración de claves (KSM) se adapte a sus flujos de trabajo operativos y objetivos de negocio.

5. Facilidad de uso y administración

Un sistema de administración de claves sofisticado tiene poco valor si no es fácil de usar. El proveedor debe proporcionar un único panel de cristal para todas las claves criptográficas y su administración. Esto incluye, pero no se limita, una interfaz intuitiva. También implica procesos sencillos de generación, almacenamiento, distribución y rotación de claves, así como la creación segura y sencilla de registros de auditoría.

Más información sobre la migración a KMS: Vea nuestro seminario web

Elegir el proveedor adecuado para los retos de hoy y de mañana

La migración a un nuevo sistema de administración de claves es reto importante que requiere una planeación y consideración cuidadosas. Si se centra en el cumplimiento de normativas y la seguridad, la agilidad, las opciones de implementación, la habilitación empresarial y la facilidad de uso, podrá elegir a un proveedor que no sólo satisfaga sus necesidades actuales, sino que también respalde su crecimiento futuro y sus avances tecnológicos.

Elegir al proveedor adecuado no solo requiere considerar las necesidades actuales, sino también requiere de una preparación para los retos del futuro. Tome una decisión que garantice que la infraestructura criptográfica de su organización y el crecimiento y desarrollo de su negocio.

Si desea conocer más a fondo acerca de cómo elegir la mejor solución para administrar sus llaves criptográficas escuche nuestro webcast "Las 5 consideraciones más importantes para elegir un proveedor en la migración de un sistema de Key management".

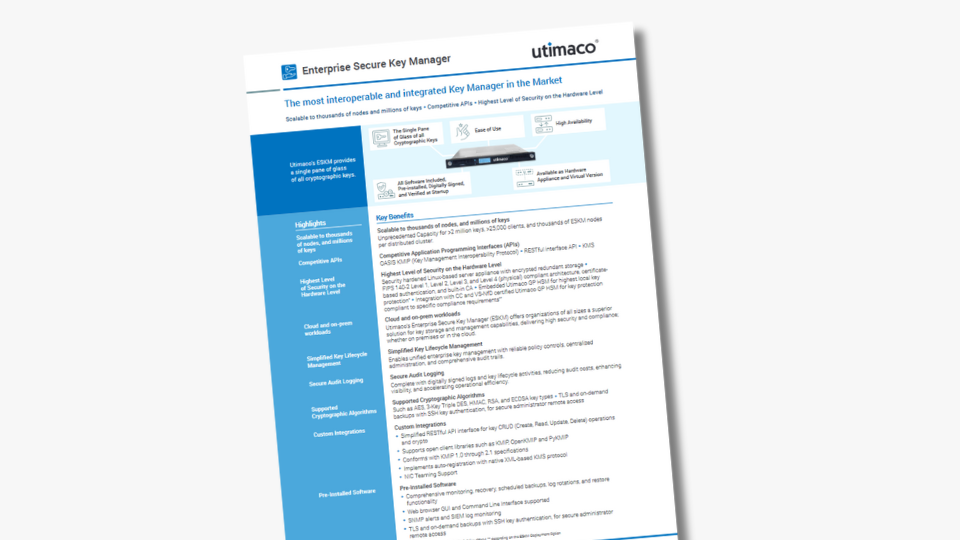

Para obtener más información sobre la oferta única de claves (ESKM) de Utimaco, descargue la ficha técnica.