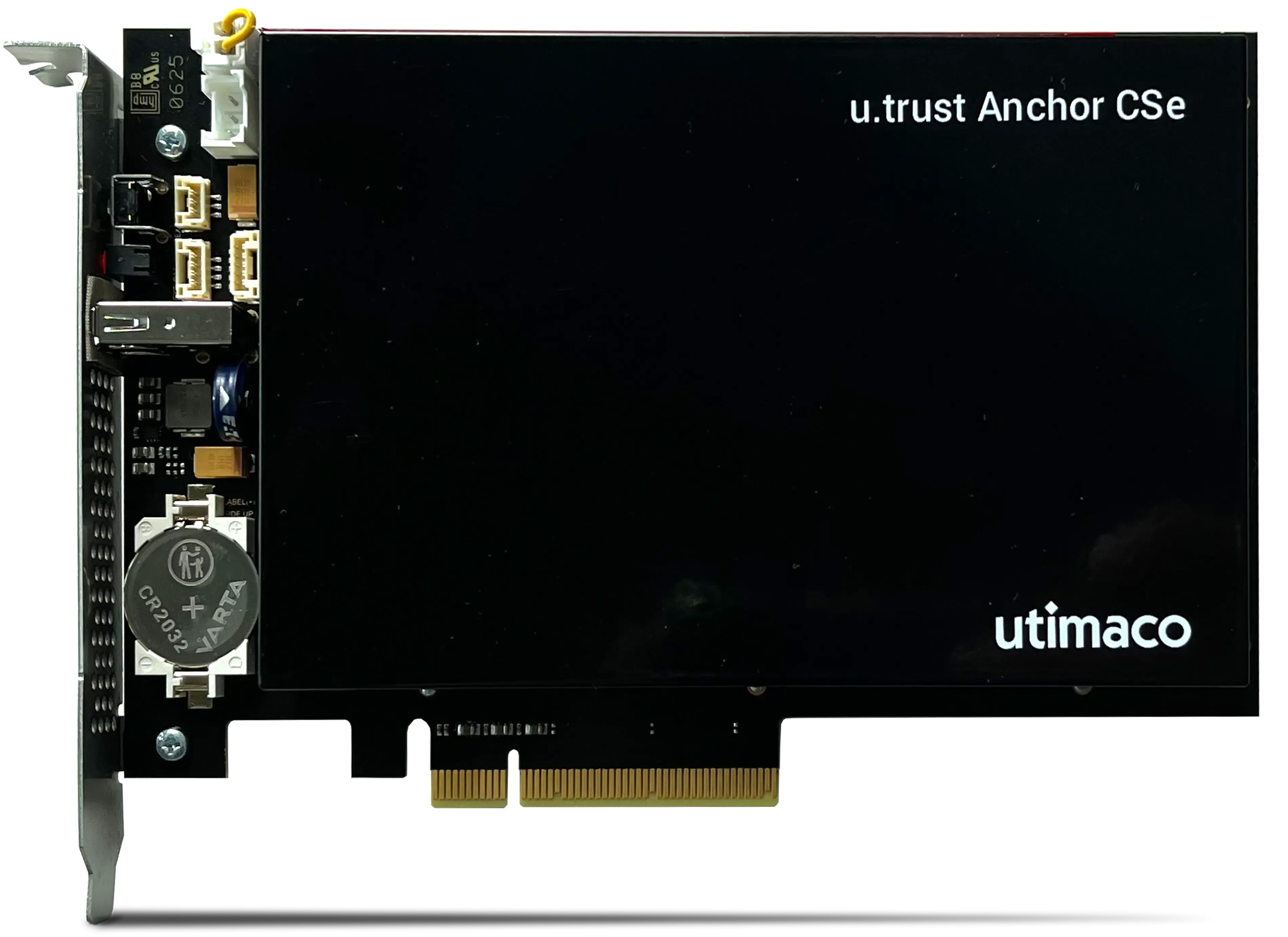

Le HSM à usage général u.trust CSe-Series est un module de sécurité matériel inviolable conçu avec une architecture moderne basée sur des conteneurs et inspirée des technologies en nuage.

Sa haute sécurité physique est basée sur un mécanisme de capteur avancé avec un film de protection du capteur qui réagit à tous les types de menaces mécaniques, chimiques et physiques. En cas d'attaque, le HSM efface activement et rapidement toutes les clés et données sensibles de sa mémoire interne.

Le HSM à usage général u.trust CSe-Series est évolutif avec la prise en charge de la cryptographie postquantique (PQC), de la blockchain et des algorithmes 5G, et offre une flexibilité pour les solutions personnalisées via le kit de développement logiciel. Cela en fait un choix idéal pour sécuriser les applications critiques à l'épreuve du temps.