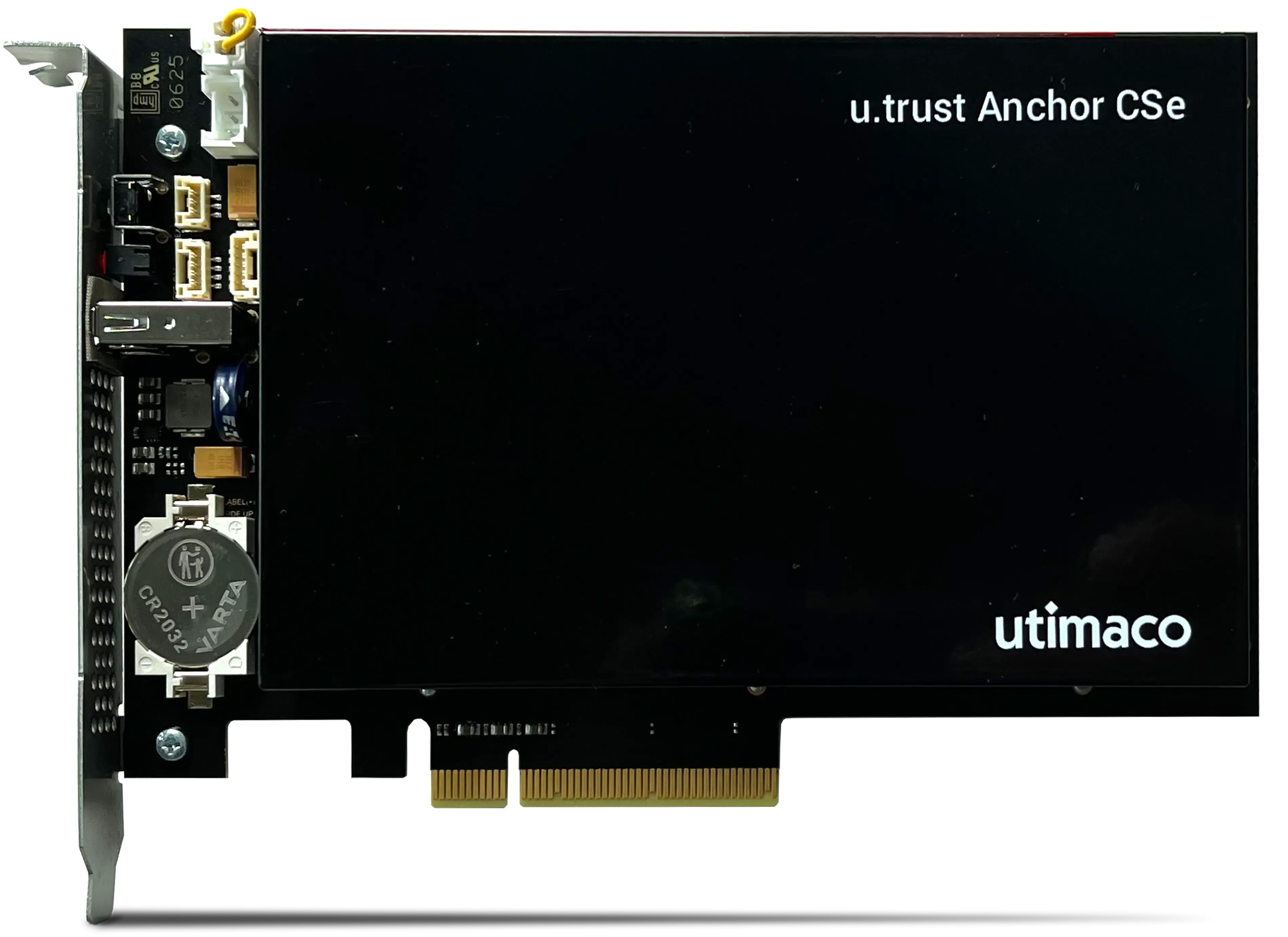

Das u.trust General Purpose HSM CSe-Series ist ein manipulationsaktives Hardware-Sicherheitsmodul mit einer modernen, container-basierten Architektur, die von Cloud-Technologien inspiriert wurde.

Seine hohe physische Sicherheit basiert auf einem fortschrittlichen Sensormechanismus mit einer Sensorschutzfolie, die auf alle Arten von mechanischen, chemischen und physischen Bedrohungen reagiert. Im Falle eines Angriffs löscht das HSM aktiv und schnell alle sensiblen Schlüssel und Daten aus seinem internen Speicher.

Die u.trust General Purpose HSM CSe-Series ist aufrüstbar mit Unterstützung für Post-Quantum-Kryptographie (PQC), Blockchain und 5G-Algorithmen und bietet Flexibilität für kundenspezifische Lösungen über das Software Development Kit. Das macht sie zur idealen Wahl für die Sicherung zukunftssicherer kritischer Anwendungen.