Proteger los activos más valiosos del ciclo de vida del automóvil

Los automóviles están cada vez más digitalizados, lo que aumenta la necesidad de soluciones de ciberseguridad para proteger los datos operativos y personales. A medida que se conectan cada vez más no sólo el propio automóvil, sino también sus piezas, el fabricante y los servicios relacionados, aumenta el número de vulnerabilidades y de posibles vectores de seguridad y amenazas.

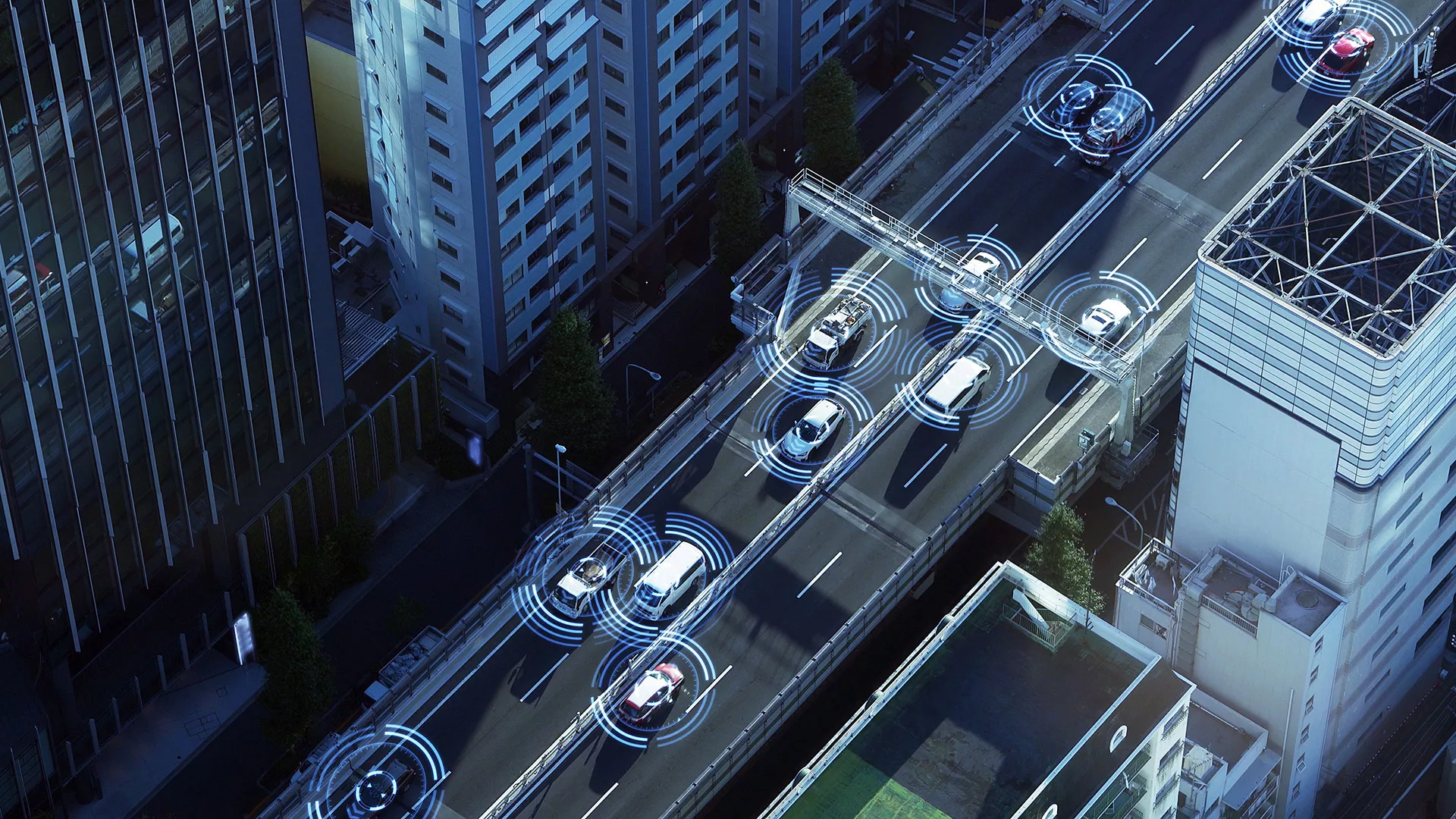

El coche conectado intercambia cada vez más datos con otros coches mediante la comunicación vehículo a vehículo (V2V) o con sus elementos de infraestructura, por ejemplo con un teléfono móvil (vehículo a infraestructura (V2I)).

Incluso el intercambio de información sobre peligros en la ruta o información de transporte (vehículo-a-todo (V2X) ya no es un escenario futuro. El número resultante de puntos de contacto proporciona un número igual de posibles lagunas en la seguridad de los datos, que pueden conducir a la pérdida de datos o a la ocultación y uso indebido de datos personales. Esto también se extiende a terceros, como las compañías de seguros, que necesitan acceder a los datos recogidos por el coche. Asegurar los componentes digitales, incluida la identificación única, durante todo su ciclo de vida, como actualizaciones, retiradas y puestas a punto, es de vital importancia. La anonimización de los datos para cumplir normativas como la GDPR es cada vez más importante para la seguridad del conductor y los pasajeros.