Definition: Der bedeutendste Bereich der Post-Quanten-Kryptografie ist die gitterbasierte Kryptografie. Sie wird für ihre Effizienz und Skalierbarkeit geschätzt, wobei die Anwendungsfälle von den grundlegenden kryptografischen Bausteinen bis hin zu äußerst komplexen Protokollen reichen.

Erläuterungen zu gitterbasierter Kryptografie

Es besteht die ständige Sorge, dass ein Quantencomputer in der Lage sein könnte, bestehende kryptografische Standards zu knacken. Daher wurde es notwendig, neue Standards für die Kryptografie zu entwickeln, die auch in Gegenwart von Quantencomputern sicher bleiben.

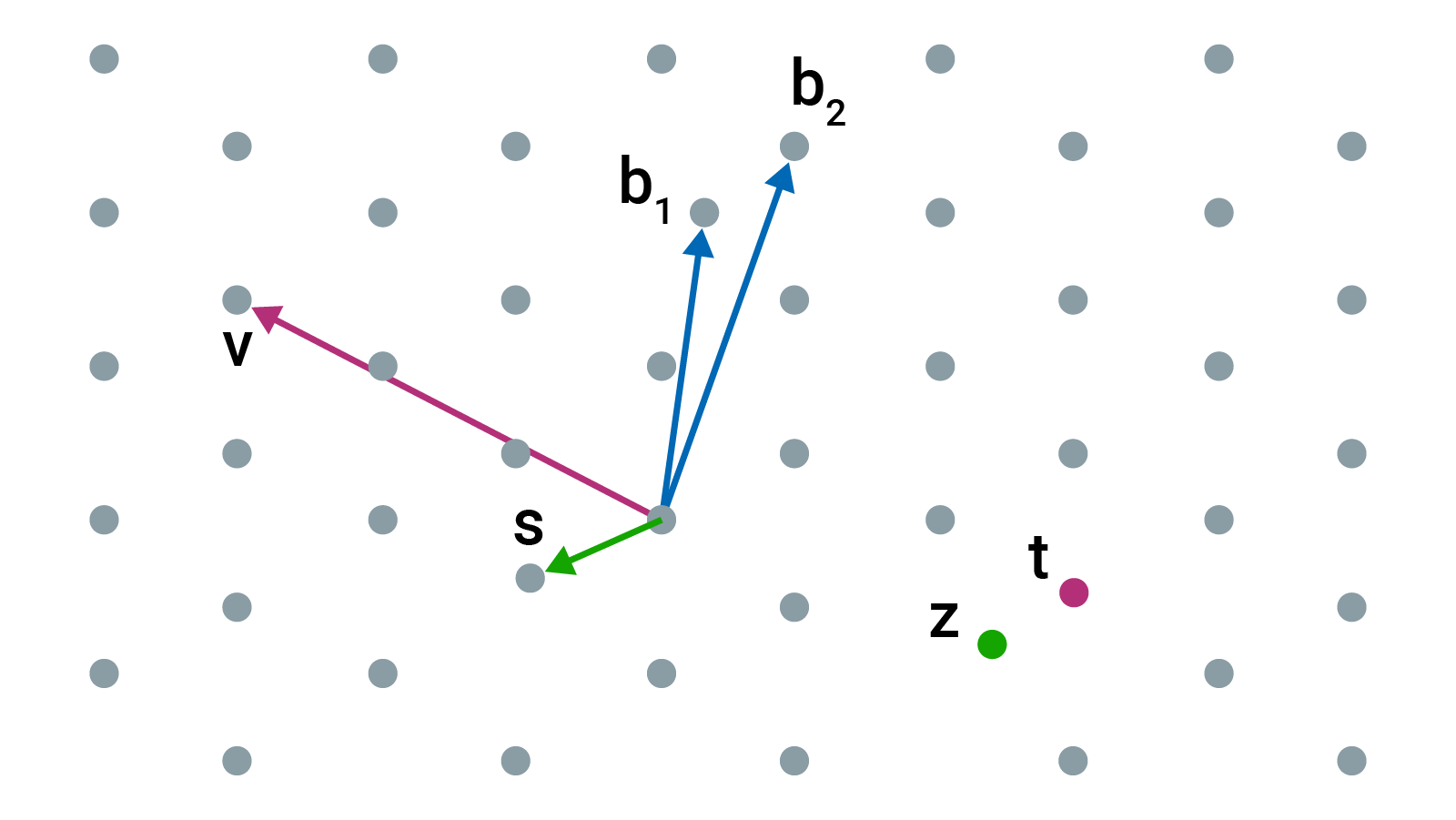

Im Gegensatz zu den derzeit üblichen Methoden ist die gitterbasierte Kryptografie (LBC) eines der am besten untersuchten Gebiete der Post-Quanten-Kryptografie. Der Name leitet sich von der Tatsache ab, dass dieses Krypto-Verfahren auf mathematischen Problemen rund um Gitter aufbaut. Ein Gitter in diesem Zusammenhang ähnelt einem Raster aus Millimeterpapier, wobei eine Anzahl von Punkten verwendet wird, die an den Kreuzungspunkten eines Gitters aus geraden Linien liegen. Dieses Gitter ist in keiner Weise endlich. Stattdessen beschreibt ein Gitter ein Muster, das sich bis ins Unendliche fortsetzt.

Ausgehend von einer Reihe von Punkten, die als Vektoren bezeichnet werden, werden dann Zahlen in beliebigen ganzzahligen Vielfachen addiert und subtrahiert. Die Schwierigkeit besteht darin, Punkte im Gitter zu finden, die nahe bei 0 oder nahe bei einem anderen Punkt liegen. In 2 Dimensionen ist dieses Problem relativ einfach, aber in beispielsweise 400 Dimensionen wird es extrem schwierig. Im obigen Diagramm könnte zum Beispiel eine Gruppe von Punkten den privaten Schlüssel und eine andere, weiter entfernte Gruppe von Punkten den öffentlichen Schlüssel darstellen.

Die Ableitung des privaten Schlüssels aus dem öffentlichen Schlüssel würde eine Brute-Force-Suche aller Möglichkeiten erfordern, und selbst wenn Quantencomputer diese Suche beschleunigen könnten, würde dies immer noch eine beträchtliche und unrealistische Zeitspanne in Anspruch nehmen. Man geht davon aus, dass selbst ein Quantencomputer nicht in der Lage sein wird, schwierige gitterbasierte Probleme in angemessener Zeit zu lösen.

Gitterbasierte Verfahren sind auch der einzige verbleibende Kandidat im NIST-Prozess für die Bereitstellung der grundlegenden Verfahren für Verschlüsselung, Schlüsselkapselung und digitale Signaturen (DSS). Beispiele für gitterbasierte Algorithmen sind CRYSTALS-KYBER (ein Algorithmus zur Verschlüsselung mit öffentlichem Schlüssel und zur Schlüsselerzeugung) und CRYSTALS-Dilithium (ein Algorithmus zur digitalen Signatur).

Durch die Bereitstellung standardisierter Algorithmen für die Post-Quanten-Kryptografie (PQC) können Forscher kryptografische Systeme entwickeln, die sowohl gegen Quantencomputer als auch gegen konventionelle Computer sicher sind und mit bestehenden Kommunikationsprotokollen und -netzwerken zusammenarbeiten können.

Utimaco ist in der Lage, quantenresistente Lösungen anzubieten, die es Unternehmen ermöglichen, ihre Systeme gegen Angriffe auf Quantencomputer zu verteidigen, indem sie viel Zeit und Expertise in die Post-Quanten-Kryptografie investieren.