Definición: El área más significativa de la criptografía poscuántica es la criptografía basada en celosías. Es aclamada por su eficiencia y escalabilidad, con casos de uso que abarcan desde los bloques de construcción criptográficos fundamentales hasta protocolos inmensamente complejos.

Explicación de la criptografía reticular

Existe la preocupación constante de que un ordenador cuántico sea capaz de descifrar las normas criptográficas existentes. Por ello, se hizo necesario desarrollar nuevas normas de criptografía que siguieran siendo seguras en presencia de ordenadores cuánticos.

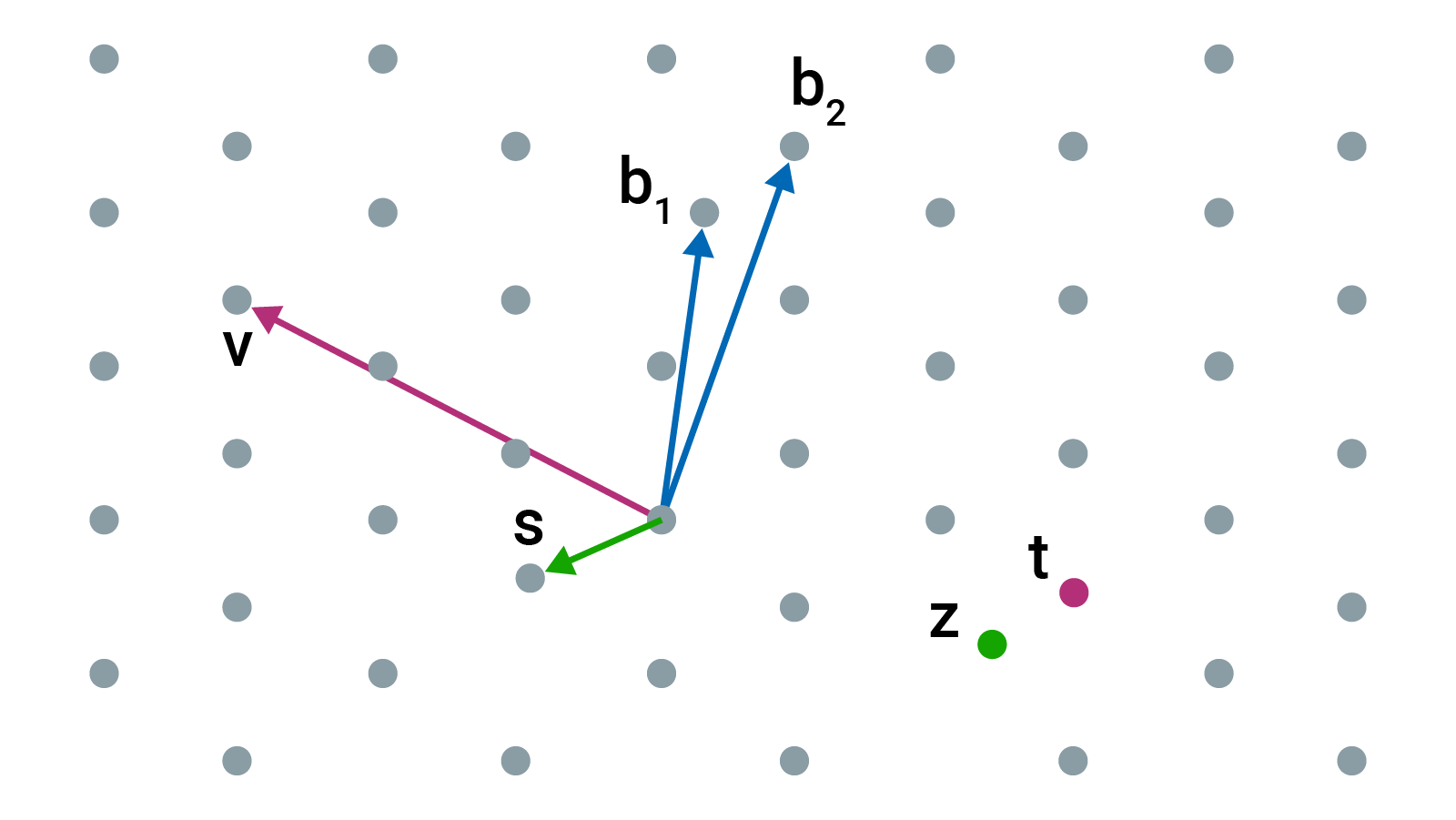

En contraste con los métodos convencionales actuales, la criptografía basada en celosías (LBC) es una de las áreas mejor analizadas de la criptografía poscuántica. El nombre deriva del hecho de que este esquema criptográfico se basa en problemas matemáticos en torno a celosías. En este contexto, un entramado se asemeja a una cuadrícula de papel cuadriculado, con un conjunto de puntos situados en los cruces de un entramado de líneas rectas. Esta rejilla no es finita en modo alguno. Por el contrario, describe un patrón que se prolonga hasta el infinito.

A partir de un conjunto de puntos, conocidos como vectores, se suman y restan números en cualquier múltiplo entero. El problema consiste en encontrar puntos en la red que estén próximos a 0 o a algún otro punto. Estos problemas son bastante sencillos en 2 dimensiones, pero se vuelven extremadamente difíciles en 400 dimensiones, por ejemplo. En el diagrama anterior, un ejemplo sería que un conjunto de puntos podría ser la clave privada y otro conjunto de puntos más alejados podría ser la clave pública.

Sería necesaria una búsqueda por fuerza bruta de todas las posibilidades para deducir la clave privada a partir de la pública, e incluso si los ordenadores cuánticos pudieran acelerar esta búsqueda, seguiría llevando una cantidad de tiempo considerable e irreal. Se cree que incluso un ordenador cuántico sería incapaz de resolver problemas difíciles basados en celosías en un periodo de tiempo razonable.

Los esquemas basados en celosías son también el único contendiente que queda en el proceso del NIST para proporcionar las primitivas fundamentales del cifrado, la encapsulación de claves y los esquemas de firma digital (DSS). Ejemplos de algoritmos basados en celosía son CRYSTALS-KYBER (un algoritmo de encriptación de clave pública y establecimiento de clave) y CRYSTALS-Dilithium (un algoritmo de firma digital).

Al proporcionar algoritmos estandarizados de criptografía post-cuántica (PQC), los investigadores pueden crear sistemas criptográficos que son seguros tanto contra ordenadores cuánticos como convencionales y pueden interoperar con los protocolos y redes de comunicación existentes.

Utimaco es capaz de ofrecer soluciones resistentes a los ordenadores cuánticos que permiten a las empresas defender sus sistemas contra ataques basados en ordenadores cuánticos gracias a importantes inversiones de tiempo y talento en criptografía poscuántica.