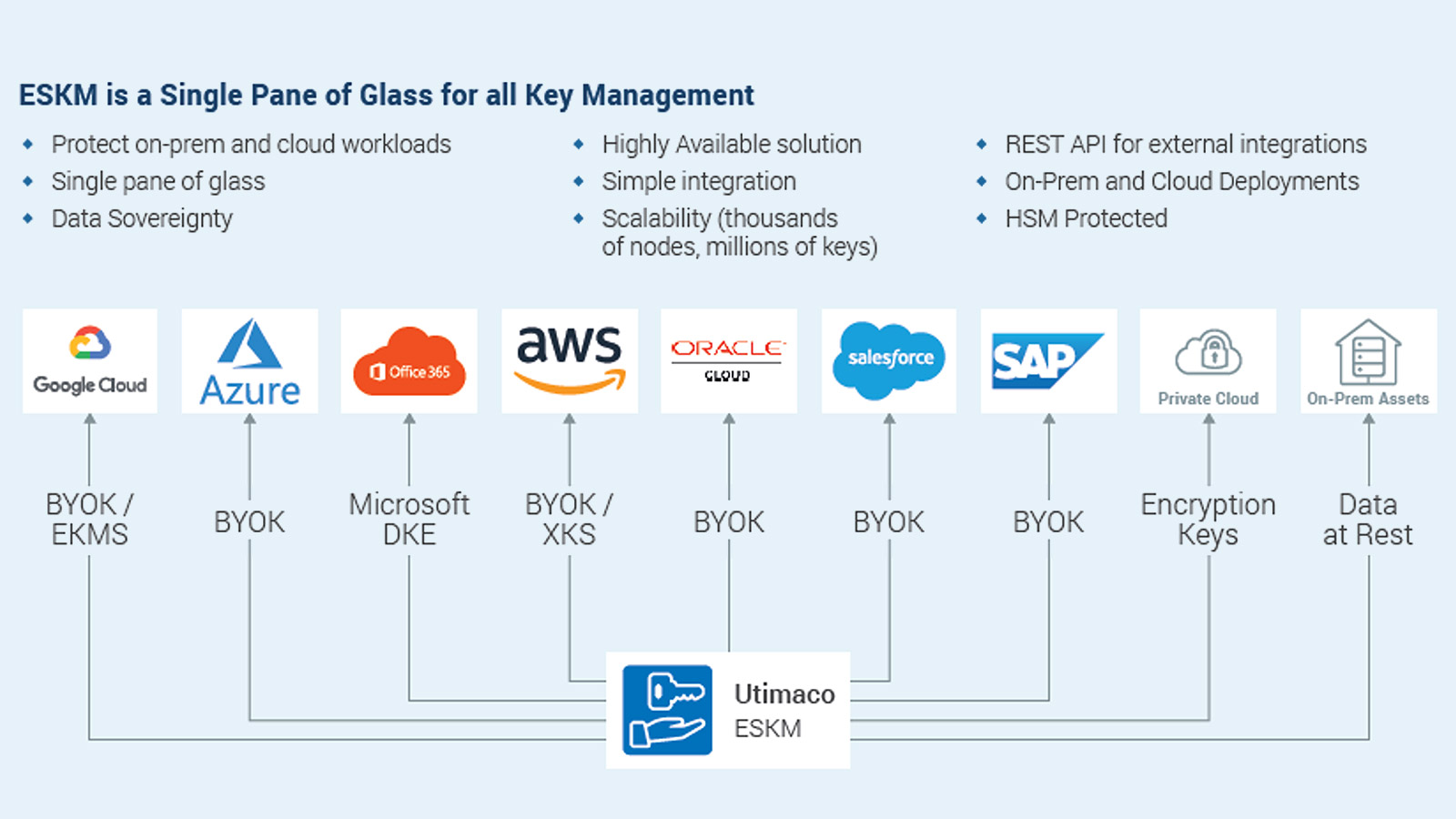

El gestor de claves más interoperable e integrado del mercado

- Cristal único de todas las claves criptográficas

- Capacidad sin precedentes

- Capacidad multi-nube

- Conformidad con todos los niveles FIPS

- Versatilidad de integración

Plazo de entrega:

Principales ventajas

Detalles

Utimaco Enterprise Secure Key Manager (ESKM) ofrece a las organizaciones de todos los tamaños una solución superior para el almacenamiento de claves y capacidades de gestión, proporcionando alta seguridad y cumplimiento. Permite la gestión unificada de claves empresariales con controles de políticas fiables, administración centralizada y registros de auditoría completos. Esto agiliza las operaciones, reduce los costes y ayuda en la atestación del control.

Proteja y gestione sus claves para datos en reposo y datos en uso: certificación FIPS completa

Todas las organizaciones tienen datos de clientes y empleados que deben protegerse. Al asegurar las claves criptográficas utilizadas para cifrar los datos, ESKM protege contra los ataques, el uso indebido y la exposición a la violación de datos que puede resultar en la pérdida de datos sensibles, así como dañar la reputación y la marca de una empresa.

Además, ESKM proporciona una gestión centralizada de claves a través de un único panel de cristal, ahorrando tiempo y dinero a organizaciones de todos los tamaños.

ESKM es la primera oferta v2.1 del Protocolo de Interoperabilidad de Gestión de Claves (KMIP) certificada por el sector, con compatibilidad líder en el mercado con aplicaciones de socios y soluciones precalificadas, que se integra de forma inmediata con diversas implantaciones, así como con integraciones personalizadas.

Integraciones en la nube y BYOK

ESKM se integra con los principales proveedores de servicios en la nube para ayudar a las organizaciones a realizar la transición a la nube de forma segura. Con el concepto BYOK (Bring Your Own Key), las empresas cifran sus propios datos manteniendo el control de sus claves de cifrado.

Fácil despliegue e integración

ESKM ofrece procesos sencillos de despliegue y concesión de licencias. Se instala y configura sin esfuerzo; basta con instalarlo como hardware o dispositivo virtual. Acceda a licencias de cliente transparentes, sin costes ocultos asociados al volumen de claves o a la escalabilidad.

Compatible con OASIS KMIP, RESTful API y KMS, permite una amplia versatilidad de integración. También incluye software preinstalado, firmado digitalmente y verificado para una puesta en marcha inmediata, así como un Software Development Kit (SDK).

Certificaciones y conformidad

- Conformidad:

- FIPS 140-2 Nivel 1 (ESKM L1 (dispositivo virtual))

- FIPS 140-2 Nivel 2 (ESKM L2 (dispositivo 1U))

- FIPS 140-2 Level 3 (ESKM L3 (dispositivo 1U))

- FIPS 140-2 Nivel 4 (ESKM L4 (dispositivo 1U))

- Seguridad: UL/CUL, CE, TUV, BIS, BSMI, SII

- Emisiones: FCC Clase B, VCCI, BSMI, C-Tick, IC, KCC

- Medioambientales: RoHS, REACH

Algoritmos criptográficos compatibles

- Como AES, Triple DES de 3 claves, HMAC, RSA y tipos de clave ECDSA

- TLS y copias de seguridad bajo demanda con autenticación de clave SSH, para un acceso remoto seguro del administrador

Interfaces de programación de aplicaciones (API)

- OASIS KMIP (protocolo de interoperabilidad de gestión de claves)

- API de interfaz RESTful

- KMS

Integraciones personalizadas

- Interfaz RESTful API simplificada para operaciones CRUD (creación, lectura, actualización y eliminación) de claves y criptografía

- Compatible con bibliotecas cliente abiertas como KMIP, OpenKMIP y PyKMIP

- Cumple las especificaciones KMIP 1.0 a 2.1

- Implementa el registro automático con el protocolo KMS nativo basado en XML

- Compatibilidad con NIC Teaming

Alta disponibilidad

- Hardware altamente redundante para garantizar la máxima continuidad operativa

- Clúster activo-activo con miles de notas por clúster, compatible con miles de clientes y millones de claves

- Replicación automática de claves y administración sin intervención

- Registro de auditoría

Software preinstalado

- Funciones completas de supervisión, recuperación, copias de seguridad programadas, rotación de registros y restauración

- Compatible con interfaz gráfica de usuario para navegador web e interfaz de línea de comandos

- Alertas SNMP y supervisión de registros SIEM

- TLS y copias de seguridad bajo demanda con autenticación de clave SSH, para un acceso remoto seguro del administrador

Seguridad y conformidad

- Cumple las normas NIST SP 800-131A

- FIPS 140-2 Level 1, 2, 3 y 4 (físico) (dependiendo de la opción de implantación de ESKM)

- Cumple CC EAL2+

- Cumple los mandatos de auditoría y conformidad con controles para PCI-DSS, HIPAA, leyes de privacidad de datos de la UE y otros mandatos de privacidad regionales

Facilidad de uso

- Autenticación mutua cliente-servidor basada en certificados, administración segura y registro de auditorías

- Replicación automática de claves, equilibrio de carga de clientes y conmutación por error

- Autoridad de certificación local integrada como función opcional

- Copias de seguridad automatizadas

- Conmutación por error de cliente

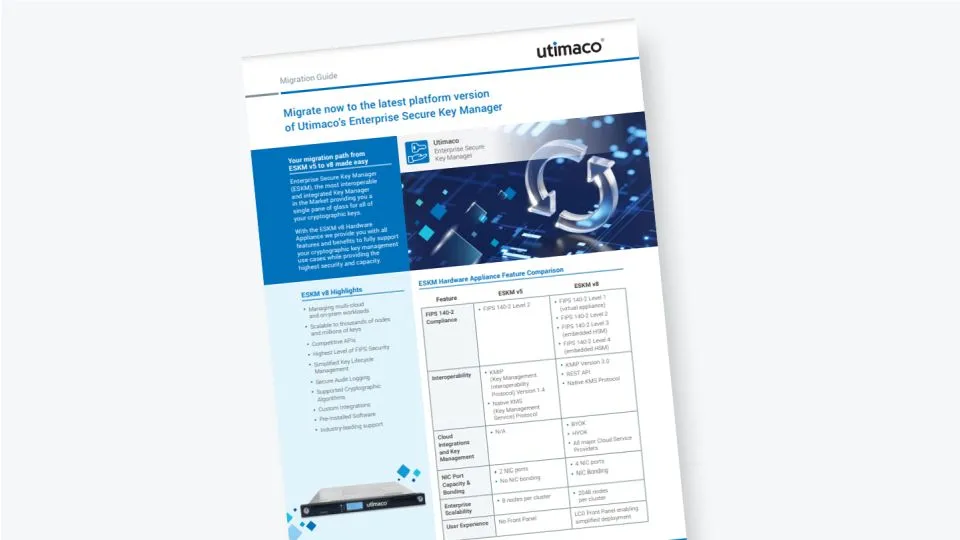

ESKM Migration

Your migration path from ESKM v.5 to v.8 made easy

With the ESKM v8 Hardware Appliance we provide you with all features and benefits to fully support your cryptographic key management use cases while providing the highest security and capacity.

Are your ready to migrate to ESKM v.8?

Download the Migration Guide

Reach out to us for further information and direct orders