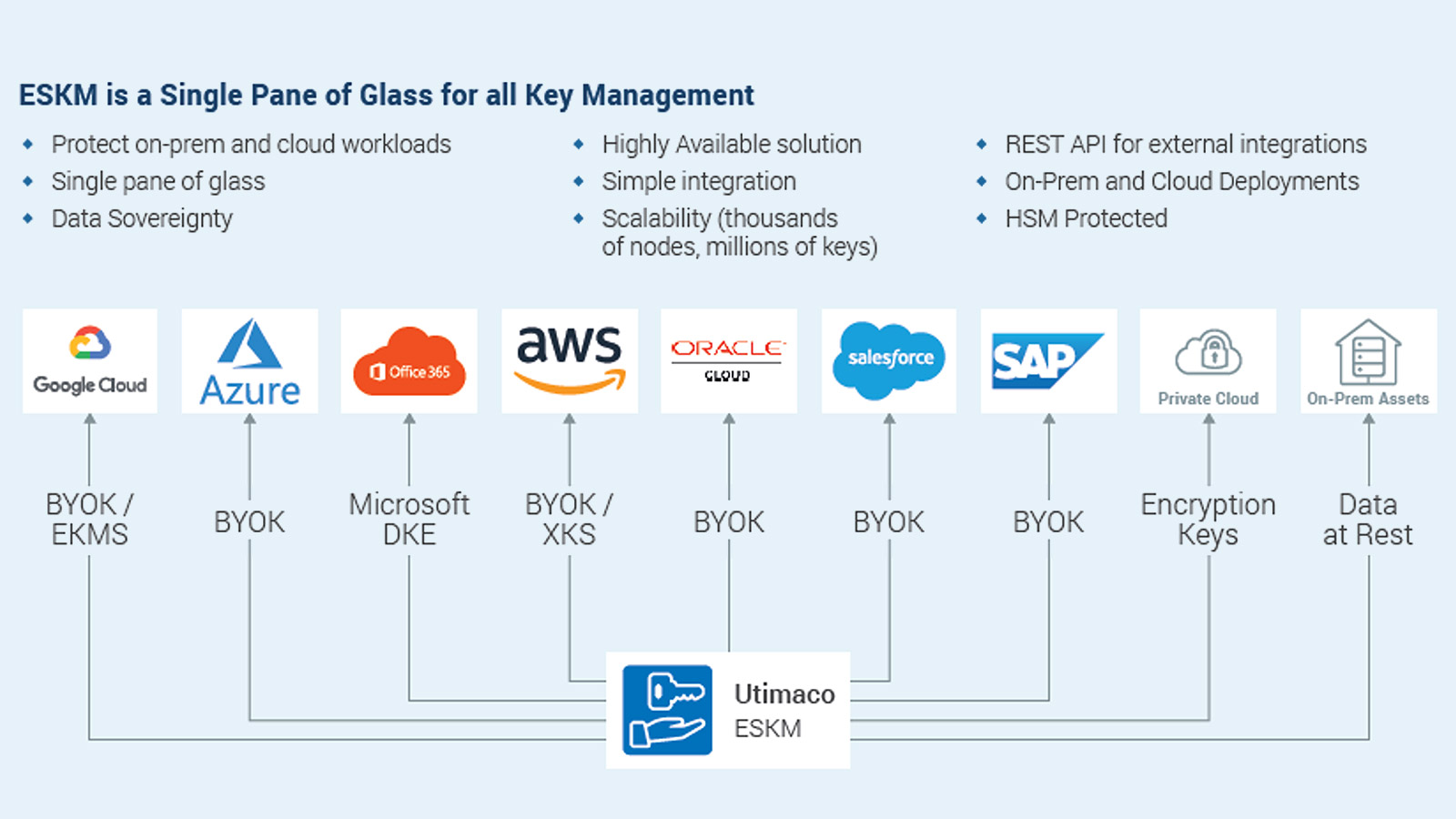

Der interoperabelste und am besten integrierte Key manager auf dem Markt

- Eine einzige Glasscheibe für alle kryptografischen Schlüssel

- Nie dagewesene Kapazität

- Multi-Cloud-Fähigkeit

- Konformität mit allen FIPS-Stufen

- Vielseitigkeit bei der Integration

Lieferzeit:

Die wichtigsten Vorteile

Details

Der Enterprise Secure Key Manager (ESKM) von Utimaco bietet Unternehmen jeder Größe eine überlegene Lösung für die Speicherung und Verwaltung von Schlüsseln, die hohe Sicherheit und Compliance bietet. Er ermöglicht ein einheitliches Key management mit zuverlässiger Richtlinienkontrolle, zentraler Verwaltung und umfassenden Prüfprotokollen. Dies strafft die Abläufe, senkt die Kosten und unterstützt den Kontrollnachweis.

Sichern und verwalten Sie Ihre Schlüssel für gespeicherte und genutzte Daten - Vollständig FIPS-zertifiziert

Jedes Unternehmen hat Kunden- und Mitarbeiterdaten, die geschützt werden müssen. Durch die Sicherung der kryptografischen Schlüssel, die zur Verschlüsselung der Daten verwendet werden, schützt ESKM vor Angriffen, Missbrauch und Datenverletzungen, die zum Verlust sensibler Daten führen und den Ruf und die Marke eines Unternehmens schädigen können.

Darüber hinaus bietet ESKM ein zentralisiertes Key management über ein einziges Fenster und spart so Zeit und Geld für Unternehmen jeder Größe.

ESKM ist das erste branchenzertifizierte Key management Interoperability Protocol (KMIP) v2.1-Angebot mit marktführender Unterstützung für Partneranwendungen und vorqualifizierte Lösungen, die sich sofort in verschiedene Implementierungen sowie benutzerdefinierte Integrationen integrieren lassen.

Cloud-Integrationen und BYOK

ESKM ist mit allen wichtigen Cloud Service Providern integriert, um Unternehmen einen sicheren Übergang in die Cloud zu ermöglichen. Mit dem BYOK-Konzept (Bring Your Own Key) verschlüsseln Unternehmen ihre eigenen Daten und behalten dabei die Kontrolle über ihre Verschlüsselungsschlüssel.

Einfache Bereitstellung und Integration

ESKM bietet einfache Bereitstellungs- und Lizenzierungsprozesse. Es lässt sich mühelos installieren und konfigurieren; einfach als Hardware oder virtuelle Appliance einrichten. Transparente Client-Lizenzierung, ohne versteckte Kosten für Schlüsselvolumen oder Skalierbarkeit.

Durch die Unterstützung von OASIS KMIP, RESTful API und KMS bietet sie eine breite Integrationsvielfalt. Im Lieferumfang enthalten sind außerdem eine vorinstallierte, digital signierte und verifizierte Software zur sofortigen Inbetriebnahme sowie ein Software Development Kits (SDK).

Zertifizierungen und Konformität

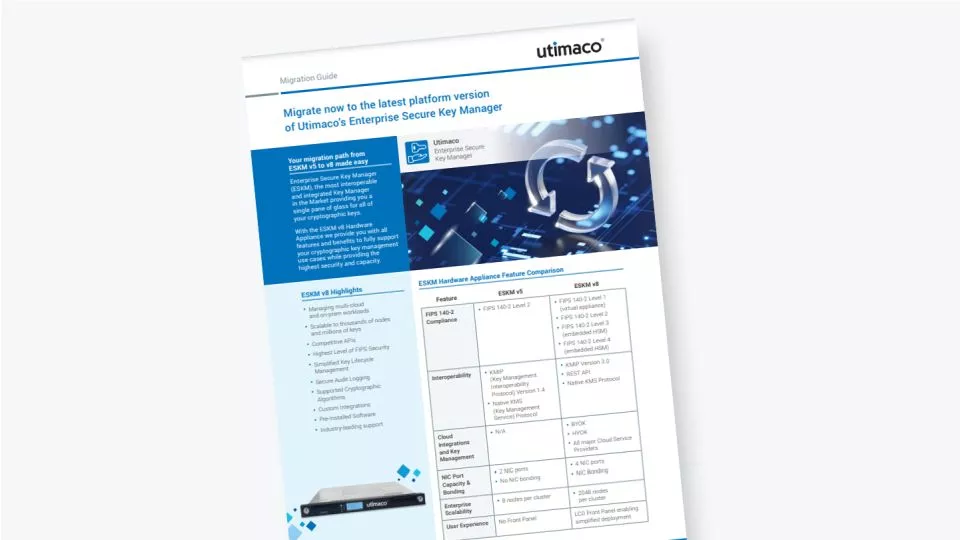

- Konformität:

- FIPS 140-2 Stufe 1 (ESKM L1 (virtuelle Anwendung))

- FIPS 140-2 Stufe 2 (ESKM L2 (1U-Gerät))

- FIPS 140-2 Level 3 (ESKM L3 (1U-Gerät))

- FIPS 140-2 Stufe 4 (ESKM L4 (1U-Gerät))

- Sicherheit: UL/CUL, CE, TUV, BIS, BSMI, SII

- Emissionen: FCC Klasse B, VCCI, BSMI, C-Tick, IC, KCC

- Umweltverträglichkeit: RoHS, REACH

Unterstützte kryptografische Algorithmen

- Wie z.B. AES, 3-Schlüssel Triple DES, HMAC, RSA und ECDSA Schlüsseltypen

- TLS und On-Demand-Backups mit SSH-Schlüsselauthentifizierung für sicheren Administrator-Fernzugriff

Anwendungsprogrammierschnittstellen (APIs)

- OASIS KMIP (Key management Interoperability Protocol)

- RESTful-Schnittstelle API

- KMS

Benutzerdefinierte Integrationen

- Vereinfachte RESTful-API-Schnittstelle für Schlüssel-CRUD-Vorgänge (Erstellen, Lesen, Aktualisieren, Löschen) und Krypto

- Unterstützt offene Client-Bibliotheken wie KMIP, OpenKMIP und PyKMIP

- Entspricht den KMIP-Spezifikationen 1.0 bis 2.1

- Implementiert die automatische Registrierung mit dem nativen XML-basierten KMS-Protokoll

- NIC-Teaming-Unterstützung

Hohe Verfügbarkeit

- Hochredundante Hardware zur Gewährleistung höchster Betriebskontinuität

- Aktiv-aktiver Cluster mit Tausenden von Notizen pro Cluster, der Tausende von Clients und Millionen von Schlüsseln unterstützt

- Automatische Schlüsselreplikation und handfreie Verwaltung

- Audit-Protokollierung

Vorinstalierte Software

- Umfassende Überwachung, Wiederherstellung, geplante Backups, Protokollrotationen und Wiederherstellungsfunktionen

- Webbrowser-GUI und Befehlszeilenschnittstelle werden unterstützt

- SNMP-Warnungen und SIEM-Protokollüberwachung

- TLS und On-Demand-Backups mit SSH-Schlüsselauthentifizierung für sicheren Fernzugriff des Administrators

Sicherheit und Konformität

- Erfüllt die NIST SP 800-131A-Normen

- FIPS 140-2 Level 1, 2, 3 und 4 (physisch) (abhängig von der ESKM-Implementierungsoption)

- Entspricht CC EAL2+

- Erfüllt Audit- und Compliance-Vorgaben mit Kontrollen für PCI DSS, HIPAA, EU-Datenschutzgesetze und andere regionale Datenschutzvorgaben

Einfacher Einsatz

- Zertifikatsbasierte gegenseitige Client-Server-Authentifizierung, sichere Verwaltung und Audit-Protokollierung

- Automatische Schlüsselreplikation, Client-Lastausgleich und Ausfallsicherung

- Eingebettete Local Certificate Authority als optionale Funktion

- Automatisierte Backups

- Client-Ausfallsicherung