Im ersten Artikel unserer Serie von Stellungnahmen verschiedener Institutionen zur (Post-) Quanten-Kryptografie konzentrieren wir uns auf die Empfehlungen des deutschen Bundesamtes für Sicherheit in der Informationstechnik (BSI) für die „Post-Quanten-Zeit“.

Bundesamt für Sicherheit in der Informationstechnik (BSI)

Das BSI ist die deutsche Bundesbehörde für Cybersicherheit. Ziel dieser Institution ist es, den sicheren Einsatz von Informations- und Kommunikationstechnik in Wirtschaft, Staat und Gesellschaft zu fördern und durchzusetzen. Das BSI beschäftigt rund 1.400 Mitarbeiterinnen und Mitarbeiter.

Das BSI sieht in Quantencomputern eine ernsthafte Bedrohung für die heutige Public-Key-Kryptografie und hat daher Strategien und Empfehlungen zu Quantentechnologien und quantensicherer Kryptografie bewertet.

Warum Quantencomputer die Kryptografie gefährden

Derzeit gibt es noch keine Quantencomputer, die die heute verwendeten kryptografischen Algorithmen brechen könnten.

Da jedoch asymmetrische Verschlüsselung und digitale Signaturen gebrochen werden, sobald der erste kryptografisch relevante Quantencomputer entwickelt ist (Q-Day), gehen die Vertraulichkeit und Authentizität der heute geschützten Daten sofort verloren. Die langfristige Sicherheit wird versagen, wenn geschützte Daten heute gespeichert und am Q-Day entschlüsselt werden (Modus Operandi "jetzt speichern - später entschlüsseln").

Die Arbeitshypothese des BSI ist, dass kryptografisch relevante Quantencomputer in den frühen 2030er Jahren verfügbar sein werden.

Die Arbeitshypothese des BSI ist, dass kryptografisch relevante Quantencomputer in den frühen 2030er Jahren verfügbar sein werden.

Das BSI sieht in Quantencomputern eine ernsthafte Bedrohung für die heutige Public-Key-Kryptografie und empfiehlt, Maßnahmen zu evaluieren, um schon heute in einen sicheren Post-Quanten-Zustand zu wechseln.

Das BSI erkennt zwei Methoden zur Quantensicherheit an:

- Quanten-basierte Schlüsselaushandlung (Quanten Key Distribution (QKD))

- Post Quanten Kryptografie (PQC)

Die Quanten-Schlüssel-Verteilung nutzt quantenphysikalische Effekte für eine sichere Schlüsselverteilung, während die Post-Quanten-Kryptografie kryptografische Algorithmen definiert, die gegen algorithmische Angriffe auf einem Quantencomputer resistent sind (siehe Shor‘s und Grover‘s Algorithmus für weitere Informationen).

Welche Protokolle empfiehlt das BSI für Quanten-basierte Schlüsselaushandlung (QKD)?

Da es noch keine standardisierten Protokolle für QKD gibt, nimmt das BSI eine konservative Haltung ein und empfiehlt derzeit keines der Protokolle. Sobald die Standardisierung jedoch abgeschlossen ist, wird das BSI die Protokolle bewerten und konkrete Empfehlungen für Protokolle, Authentifizierung und Anwendung von QKD geben.

Generell sieht das BSI QKD nur für spezielle Anwendungsfälle als geeignet an (da es viele Einschränkungen für die praktische Umsetzung gibt).

Welche Algorithmen empfiehlt das BSI für Post Quanten Kryptografie?

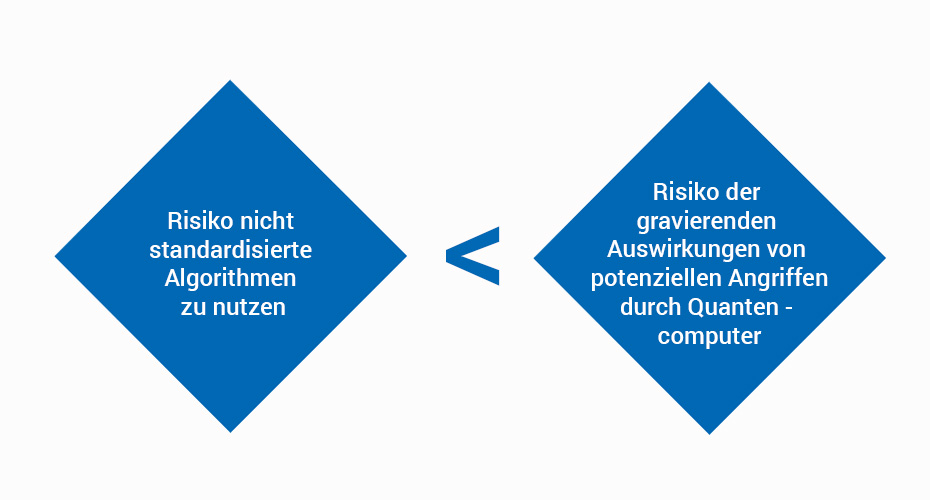

Im Gegensatz zu QKD empfiehlt das BSI bereits Maßnahmen für PQC, obwohl die Standardisierung (durch das NIST) noch nicht abgeschlossen ist und erst 2024 abgeschlossen sein wird. Das BSI begründet dies mit einer einfachen Risikobewertung:

An dieser Stelle ist es wichtig zu erwähnen, dass das BSI den NIST-Standardisierungsprozess für Post-Quanten-Kryptografie sehr begrüßt, da er Standards definiert, die weltweit verwendet werden können. Einen separaten Standardisierungsprozess in Europa oder Deutschland halten sie für kontraproduktiv. Das BSI betont jedoch, dass Organisationen nicht warten sollten, bis die Standardisierung abgeschlossen ist (wahrscheinlich im Jahr 2024).

Der PQC-Standardisierungsprozess des National Institute of Standard and Technology (NIST) in den USA ist ein derzeit laufender Prozess mit dem Ziel der Auswahl und Standardisierung von Algorithmen für das Post-Quanten-Zeitalter. Im Rahmen dieses Prozesses wurden 2022 bereits einige Algorithmen definiert, die standardisiert werden sollen. Es wird angestrebt, dass im Jahr 2024 ein vollständiger Satz von Algorithmen vorliegt.

Die vom BSI empfohlenen Post-Quanten-Krypto-Algorithmen basieren auf verschiedenen Grundlagen, die da wären:

1. Code-basierte Kryptografie - die auf der Schwierigkeit der Dekodierung allgemeiner fehlerkorrigierender Codes beruht.

- Empfohlener Algorithmus vom BSI: Classic McEliece

2. Gitterbasierte Kryptografie – basiert auf der Schwierigkeit Probleme in mathematischen Gittern zu lösen.

- Empfohlener Algorithmus vom BSI: Frodo KEM

3. Hash-basierte Kryptografie die auf den Sicherheitseigenschaften der zugrundeliegenden kryptografischen Hash-Funktion beruht.

- Empfohlene Algorithmen sind die folgenden zustandsbehafteten hash-basierten Algorithmen: XMSS und LMS und ihre Multi-Tree Varianten HSS und XMSSMT

Weitere Bemerkungen:

- Frodo KEM ist nicht mehr im NIST-Standardisierungsprozess enthalten, wurde aber wegen seiner Effizienz und nicht wegen seiner Sicherheit ausgeschlossen** und wird daher weiterhin vom BSI geschätzt.

- Classic McEliece befindet sich derzeit in Runde 4 des NIST-Standardisierungsprozesses

- Für langzeitsichere Signaturen empfiehlt das BSI die Merkle-Signaturen (XMSS, LMS und deren Multi-Tree-Varianten).

- Die Multi-Tree-Varianten der hashbasierten Signaturverfahren HSS und XMSSMT werden vom BSI empfohlen, wenn eine große Anzahl von Nachrichten mit demselben kryptografischen Schlüssel signiert werden muss.

Wie sollten die PQC Algorithmen nach dem BSI eingesetzt werden?

Nachdem wir nun das "Was" kennen, wollen wir uns das "Wie" ansehen, um aus der Sicht des BSI quantensicher zu sein. In ihren Papieren gibt das BSI mehrere Empfehlungen für Organisationen, wie sie dieses Thema angehen können, wobei die wichtigsten Empfehlungen lauten:

1. Hybride Kryptografie

2. Krypto-Agilität

3. Perfect Forward Secrecy (PFS)

4. Anpassung der Schlüssellängen von AES

Hybride Kryptografie – Kombination von klassischer und Post Quanten Kryptografie

Wie bereits erwähnt, empfiehlt das BSI, Post-Quanten-Algorithmen bereits zu testen und einzusetzen, obwohl sie noch nicht standardisiert sind. Wegen der fehlenden kryptoanalytischen Ergebnisse wird es empfohlen, sie nur in Kombination mit klassischen, gut untersuchten Algorithmen zu verwenden.

Insbesondere in produktiven Systemen empfiehlt das BSI, die PQC-Algorithmen nur in Kombination mit einem klassischen Schlüsselaustausch- oder Schlüsseltransportprotokoll auf Basis von ECC oder RSA einzusetzen. Der ECC-basierte Schlüsselaustausch sollte auf NIST- oder Brainpool-Kurven mit einer Schlüssellänge von mindestens 256 Bit beruhen.

Sie machen eine Ausnahme für die zustandsbehafteten Hash-basierten Signaturen. Da diese bereits erprobt und standardisiert sind, können sie auch alleine angewendet werden.

Krypto Agilität – flexibel bleiben, damit Sie sich an neue Entwicklungen in der Kryptowelt anpassen können

Da die Entwicklung von Quantencomputern die Kryptowelt auf den Kopf stellt, sieht das BSI flexible Systeme als Notwendigkeit an. Krypto-Agilität beschreibt die Fähigkeit, schnell und ohne lange und komplizierte Übergangszeiten von einem kryptografischen Algorithmus zum anderen zu wechseln. Mit kryptoagilen Systemen können Organisationen neu empfohlene und standardisierte kryptografische Algorithmen schnell in ihre Infrastruktur implementieren.

Perfect Forward Secrecy (PFS) für sicheren Schlüsselaustausch

Für den sicheren Schlüsselaustausch von kryptographischen PQ-Schlüsseln empfiehlt das BSI "Perfect Forward Secrecy" als gewünschte Sicherheitseigenschaft. Für jede Sitzung muss ein neuer öffentlicher Schlüssel erzeugt und verteilt werden, der dann in Kombination mit einem PQC-Schlüsselvereinbarungsprotokoll ohne PFS verwendet werden kann.

Anpassung der Schlüssellängen von AES

Obwohl AES als symmetrische Verschlüsselungsmethode nicht im Fokus der Quantenbedrohung steht, empfiehlt das BSI, längere Schlüssel zu verwenden, da Grovers Algorithmus die symmetrische Verschlüsselung zwar nicht bricht, aber deren Sicherheit erheblich schwächt. Insbesondere empfiehlt das BSI, von AES-128 auf AES-256 umzusteigen.

Zusammenfassung: Das BSI legt besonderen Wert auf Krypto Agilität und hybride Kryptografie

Ziel des BSI ist es, die sichere Nutzung der Informations- und Kommunikationstechnologie in Wirtschaft, Verwaltung und Gesellschaft zu fördern. Viele Unternehmen und Behörden haben damit begonnen, die Anfälligkeit ihrer verschiedenen Datentypen und Systeme für Quanten-Bedrohungen zu beurteilen und zu bewerten. Durch die Identifizierung und Bewertung von Schwachstellen müssen die Sicherheitsmaßnahmen möglicherweise ersetzt oder aufgerüstet werden, und dies sollte einen realistischen Zeitrahmen für die Umsetzung ermöglichen.

Für die Übergangszeit empfiehlt das BSI, quantensichere Verfahren in Kombination mit einem klassischen Verfahren zu verwenden - auch als hybride Kryptografie bezeichnet. Da die Eignung von Schlüssellängen oder die Sicherheit von kryptografischen Verfahren fraglich ist, besteht ein Bedarf an kryptoagilen Lösungen. Diese Lösungen ermöglichen den sicheren und einfachen Austausch von kryptografischen Verfahren oder Protokollen.

Der Übergang zu PQC in einer kryptoagilen Umgebung ist unerlässlich, um die Quanten-Bedrohung abzuwehren. Dies kann jedoch ein mühsamer Weg sein, der viel Mühe und Aufmerksamkeit erfordert.

Fangen Sie damit an, PQC Algorithmen in Ihrer Infrastruktur zu testen!

* Der kryptografische Status muss vorsichtig behandelt werden!

** Siehe https://nvlpubs.nist.gov/nistpubs/ir/2022/NIST.IR.8413-upd1.pdf, Seite 38

Referenzen:

Der Inhalt dieses Blogs bezieht sich hauptsächlich auf:

BSI TR-02102-1: Kryptographische Verfahren: Empfehlungen und Schlüssellängen (9. Januar 2023)

Kryptografie quantensicher gestalten – Grundlagen, Entwicklungen, Empfehlungen (Oktober 2021)

About authors

Dawn M. Turner ist ein professioneller Autor mit einer Leidenschaft für technische Vorschriften und Normen sowie für deren Relevanz und Auswirkungen auf betriebliche Vorgänge und die Industrie im Allgemeinen. Dawn verfügt über mehr als 10 Jahre Erfahrung in der IT-Branche in den Bereichen Hardware, Programmierung sowie System- und Netzwerkentwicklung. Ihr Bildungshintergrund umfasst ein Zertifikat für Computeroperationen und -programmierung, CompTIA- und Microsoft-Zertifizierungen, einschließlich A+, MCSE und MCP, Associates-Abschluss mit Hauptfach Wirtschaft & Nebenfach Informatik, Bachelor of Science-Abschluss mit Hauptfach Wirtschaftskriminalität & Nebenfach Buchhaltung und einen MBA mit Fokus auf Finanzen & Wirtschaft.

Lena Backes is an IT Marketing expert with more than 10 years of experience working in the B2B sector. In her professional career, she has gained extensive knowledge in various areas, including cybersecurity, network management, enterprise streaming, and software asset management. In her current role she is responsible for product positioning of Utimaco’s cybersecurity products and solutions, with a particular focus on data protection, blockchain technology, and post quantum cryptography.