Einer der weltweiten Trends, der sich durch alle Branchen zieht, ist die Einbeziehung der Cloud-Technologie in digitale Unternehmenspläne. Infolgedessen ist die Nachfrage nach Cybersicherheits-Tools, die auf den Einsatz in der Cloud spezialisiert sind, sprunghaft angestiegen.

Die Möglichkeit, in der Cloud Daten zu speichern und Software sowie Anwendungen auszuführen, macht den Einsatz von internen Ressourcen überflüssig und bietet eine bessere Erreichbarkeit. Um das gleiche Maß an Schutz für in der Cloud gespeicherte Daten zu gewährleisten wie für vor Ort gespeicherte Daten, sind neben den bekannten Maßnahmen wie Bring Your Own Key (BYOK) und Host Your Own Key (HYOK) zusätzliche Sicherheitsmaßnahmen erforderlich.

In der Cloud gespeicherte Assets können durch den Einsatz entsprechender Anwendungen zuverlässig vor unberechtigtem Zugriff geschützt werden. Dies bezieht sich nicht nur auf die Sicherheit der zuvor hochgeladenen Daten, sondern auch auf deren Aufbereitung, wie beispielsweise die Verwendung von digitalen Signaturen zum Nachweis der Integrität und Authentizität der Daten oder die Verschlüsselung der Daten vor dem Hochladen.

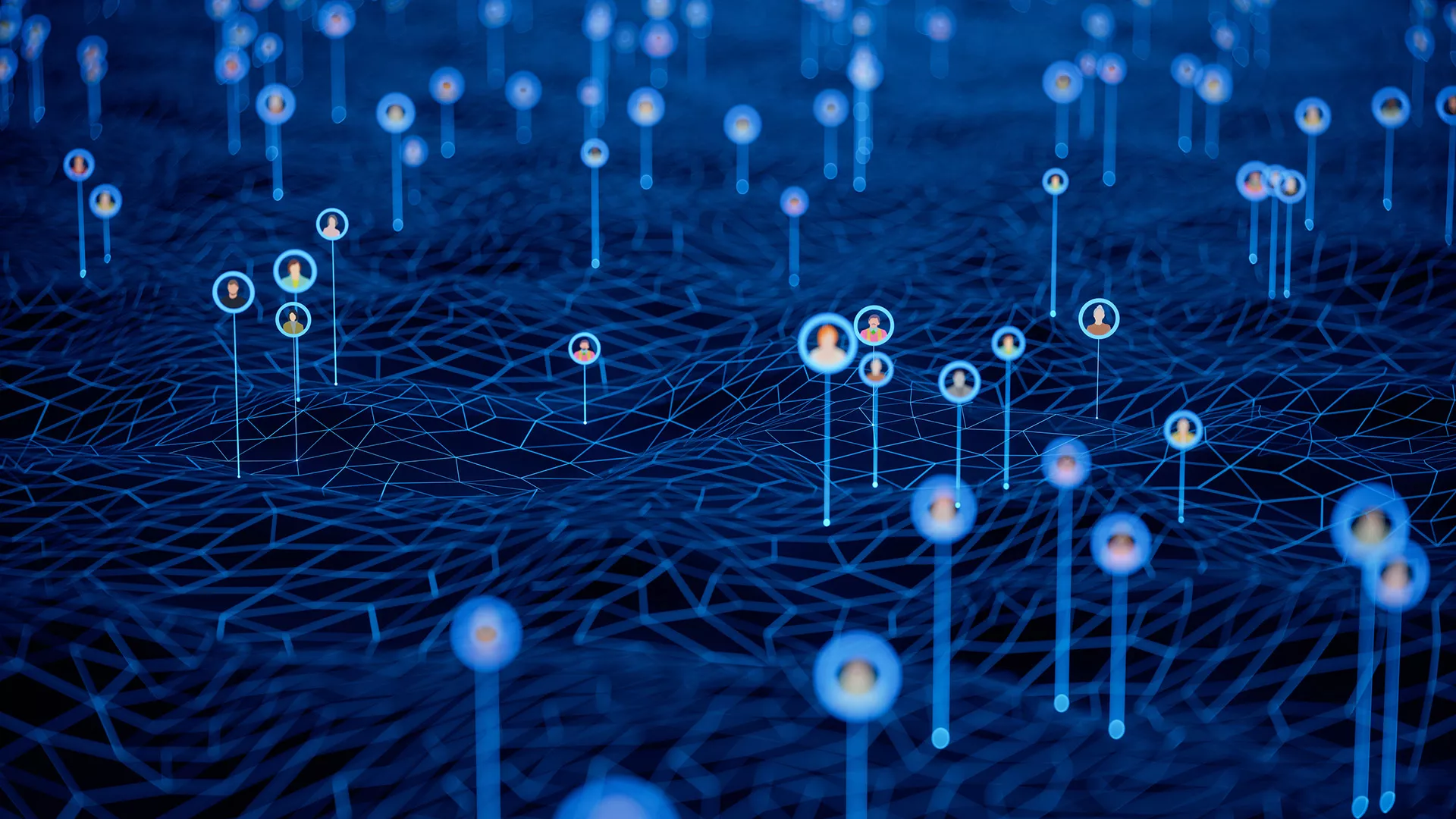

Identitäts- und Zugriffsmanagement (IAM) bilden die Grundlage für die Absicherung von in der Cloud gespeicherten Daten und ermöglichen eine durchgehend zuverlässige Sicherheit in der Cloud.